Poseidon

Articolo pubblicato su "Il Quotidiano del Molise" del 13-04-2015

Fonte Immagine: http://www.ictbusiness.it/

Ben ritrovati con la nostra rubrica di Sicurezza Informatica che riprende dopo la pausa pasquale.

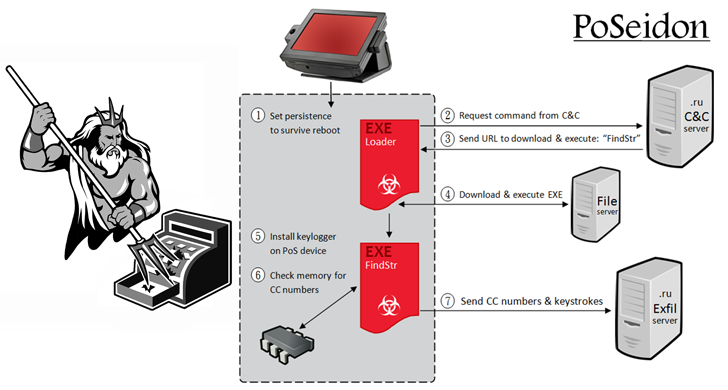

Recentemente, i ricercatori della Cisco hanno individuato un particolare tipo di malware specializzato per colpire i “Point of Sale” (i c.d. “PoS”) degli esercizi commerciali! Il virus è in grado di analizzare la RAM (“Random Access Memory”), ossia la memoria di lavoro, dei terminali infetti in un modo molto astuto ed efficace.

Ricorrendo ad una tecnica nota come “Memory Scraping”, vengono lette le stringhe che contengono le informazioni delle carte di credito appena strisciate; stringhe che vengono conservate (“in chiaro”) sulla RAM del PoS. La minaccia, battezzata “Poseidon” dagli analisti di sicurezza informatica, utilizza, in combinazione, un “Keylogger” ed un “Memory Scraper”.

Il primo è un piccolo software spia in grado di registrare ogni attività compiuta ed ogni informazione memorizzata, ed ha il compito di caricare il virus.

Il secondo software, invece, è un piccolo lettore di memoria RAM. Per prima cosa, Poseidon, tenta di prendere il controllo del PoS, fingendo la cancellazione, dal registro di sistema, delle password e dei profili utenti obbligando, questi ultimi, a reinserire nuovamente le proprie credenziali di accesso!

Una volta preso il controllo del PoS, verrà caricato, in modo permanente, un file (il keylogger, appunto) che assicurerà un contatto diretto tra l’apparecchio infettato ed un server esterno.

Verrà caricato anche un altro programmino (il memory scraper) che verrà utilizzato per monitorare la sua RAM. In particolare, quest’ultimo programma sarà in grado di identificare e distinguere le diverse carte di credito (Visa, Mastercard, Discover, American Express, ecc.), semplicemente leggendo le sequenze di numeri di 16 cifre che iniziano per 6, 5 e 4 e quelle di 15 cifre che cominciano con il numero 3!

Dopo aver verificato che queste sequenze numeriche altro non sono che codici di carte di credito, il software le comunica direttamente ad un server esterno che le memorizza.

È in questa fase che Poseidon dimostra la sua aggressività ed efficienza, poiché invece di memorizzare i dati delle carte di credito su un server temporaneo della stessa “impresa vittima”, li memorizza direttamente su un database esterno. Questo database verrà incrementato da ogni singolo virus Poseidon presente su ogni singolo PoS!

La lunga lista di codici alfanumerici sarà successivamente rivenduta nel c.d. “Deep Web”: in “mercati underground” oppure in illecite aste.

Chi acquisterà questi dati li utilizzerà per clonare carte di credito o per creare false identità digitali.

Il controllo remoto del PoS, inoltre, permette ai criminali di operare on-line, fuori dalla giurisdizione dello stato in cui l’attacco è stato eseguito rendendo difficoltoso, o addirittura impossibile, il loro riconoscimento!

Ciò che permette a Poseidon di svolgere egregiamente il suo lavoro è la negligenza di chi gestisce un’attività commerciale: infatti, i gestori di un punto vendita non provvedono quasi mai a cambiare le password di default ed i codici di autenticazione dei loro PoS.

Le credenziali “di fabbrica” dei vari PoS sono largamente conosciute dagli aggressori e permettono non solo di individuare agevolmente marca e modelli degli stessi, ma ne garantiscono anche l’accesso on-line!

Poseidon è l’ultima minaccia che dimostra come l’attacco ai sistemi PoS sia particolarmente vantaggiosa sia in termini di guadagno che di rischio!

L’I-Forensics ha dedicato un recente “Bollettino di Sicurezza” (il N. 4 del 2015) alla minaccia Poseidon (visualizzabile nella pagina Facebook “I Forensics snc”). Ogni commerciante o gestore di un punto vendita è caldamente invitato a non sottovalutare assolutamente questo nuovo malware, a cambiare le credenziali di default e, qualora il PoS abbia comportamenti “anomali”, a richiedere immediatamente un nostro intervento contattandoci allo 0865 299728!

I-Forensics Team

Fonte Immagine: http://www.navigazionesicura.altervista.org/

VISUALIZZA l'articolo sul "Il Quotidiano del Molise"